Débuts Trompeurs : Démystifier les Premières Étapes des Arnaques Sentimentales

[Journal invité par Fares Azhari, stagiaire ISC dans le cadre du programme BACS de SANS.edu]

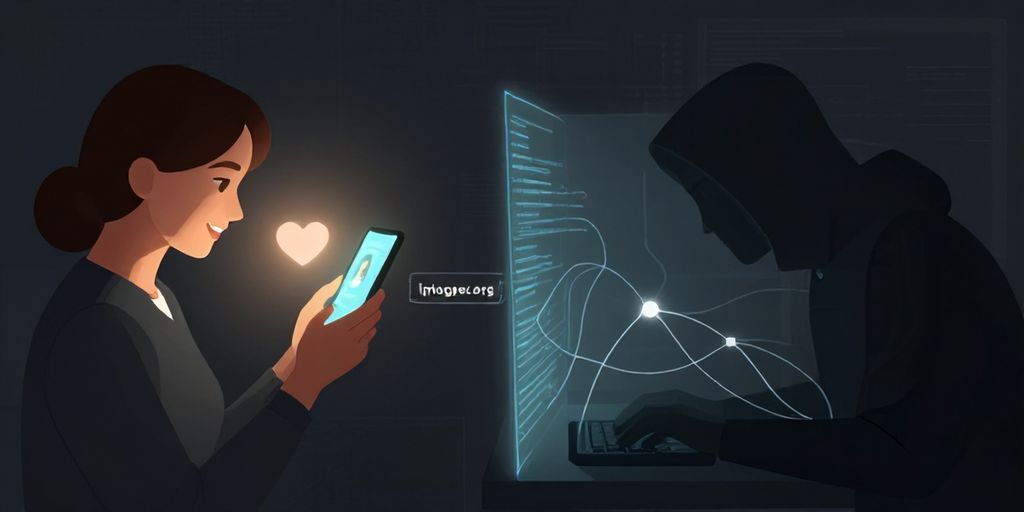

(Mar, 27 Janv.) Les arnaques sentimentales représentent une forme profondément insidieuse de cybercriminalité, exploitant les vulnérabilités émotionnelles pour en tirer un gain financier. Si les conséquences financières et émotionnelles dévastatrices font souvent la une, comprendre les étapes initiales – comment ces arnaques sont initiées et cultivées – est primordial pour la prévention. En tant que chercheur en cybersécurité, mon objectif est de décortiquer ces premières interactions pour doter les victimes potentielles de connaissances.

L'Approche Initiale : Jeter un Large Filet

Les escrocs sentimentaux opèrent avec un objectif clair : identifier et isoler des cibles. Leur approche initiale est souvent large, exploitant une multitude de plateformes en ligne où les individus cherchent à se connecter. Cela ne se limite pas aux sites de rencontre traditionnels ; les plateformes de médias sociaux comme Facebook, Instagram, et même les réseaux professionnels tels que LinkedIn, ou les communautés de jeux en ligne, servent de terrain fertile. Les escrocs créent des faux profils sophistiqués, mais souvent génériques, conçus pour attirer une large démographie. Ces profils présentent généralement des photos de stock attrayantes, des détails vagues sur leur profession (par exemple, 'ingénieur travaillant à l'étranger', 'personnel militaire déployé à l'étranger', 'propriétaire d'entreprise voyageant fréquemment'), et une histoire inventée soulignant la solitude ou le désir d'une connexion authentique.

Le premier contact est généralement anodin – un 'j'aime', un 'suivi', un message direct exprimant un intérêt, ou même un commentaire sur une publication. Le langage est souvent flatteur, conçu pour attirer immédiatement la cible et contourner le scepticisme initial. Ils pourraient prétendre avoir été 'attirés par votre profil' ou 'avoir ressenti une connexion'. Cette flatterie immédiate, souvent appelée 'love bombing', est une tactique psychologique critique, établissant un lien émotionnel rapide et intense.

Construire la Confiance : L'Art de l'Ingénierie Sociale

Une fois le contact initial établi, l'objectif principal de l'escroc est de faire passer la conversation de la plateforme publique aussi rapidement que possible. Ils suggéreront de passer à des applications de messagerie privée comme WhatsApp, Telegram, ou un e-mail direct, citant des raisons telles que 'une meilleure confidentialité', 'une communication plus facile', ou 'je ne consulte pas souvent cette application'. Ce déménagement sert à plusieurs fins : il rend la communication moins visible pour les modérateurs de plateforme, ce qui rend l'escroc plus difficile à détecter et à signaler, et il crée un environnement plus intime et individuel.

Durant cette phase, l'escroc s'engage dans une ingénierie sociale intensive. Il pose de nombreuses questions sur la vie, les intérêts, la famille et les aspirations de la victime, non pas par intérêt sincère, mais pour recueillir des informations. Ces informations sont méticuleusement cataloguées et utilisées plus tard pour adapter leur récit, reflétant les désirs et les peurs de la victime. Ils construiront un personnage qui correspond parfaitement à ce que la victime recherche chez un partenaire. Par exemple, si la victime exprime un amour pour les voyages, l'escroc 'révélera' ses propres voyages étendus. Si la victime est seule, l'escroc mettra l'accent sur son propre désir de compagnie et d'engagement.

La communication devient fréquente et intense, souvent à travers différents fuseaux horaires. Les escrocs sont habiles à maintenir un contact constant, faisant en sorte que la victime se sente spéciale et désirée. Ils enverront des messages sincères, de la poésie, et même des 'cadeaux' (par exemple, des fleurs, mais jamais des articles tangibles qui nécessitent une interaction physique), tous conçus pour approfondir l'investissement émotionnel. Ils expriment souvent des sentiments d'amour profonds très tôt dans la relation, créant un sentiment de destin et d'urgence.

Reconnaissance et Empreintes Numériques : La Collecte de Données Secrète

Avant même de demander de l'argent, les escrocs effectuent souvent une forme subtile de reconnaissance. Ils pourraient envoyer des liens apparemment inoffensifs – peut-être un 'mème amusant', une 'belle photo de ma ville natale', ou un 'lien vers une chanson qui me rappelle de vous'. À l'insu de la victime, un tel lien pourrait être un enregistreur IP, comme ceux générés par des services tels que iplogger.org. Cliquer sur une telle URL révèle l'adresse IP de la victime, sa localisation géographique approximative, le type d'appareil et les détails du navigateur. Ces données apparemment mineures fournissent des informations cruciales, permettant à l'escroc de :

- Adapter les Récits : Connaître l'emplacement de la victime les aide à élaborer des histoires plus crédibles sur leurs propres voyages, travail ou difficultés qui correspondent aux fuseaux horaires ou aux événements régionaux.

- Évaluer la Vulnérabilité : Le type d'appareil et les informations du navigateur peuvent donner des indications sur la compétence technique de la victime, informant sur la complexité des futures tentatives de phishing ou de distribution de logiciels malveillants.

- Confirmer l'Engagement : L'acte de cliquer confirme également l'engagement et la confiance de la victime, indiquant une probabilité plus élevée de céder aux demandes ultérieures.

Cette collecte de données secrète est un aspect vital, souvent négligé, des étapes initiales, démontrant la préparation sophistiquée derrière ces arnaques.

Reconnaître les Drapeaux Rouges

La sensibilisation est la meilleure défense. Les principaux drapeaux rouges dans les étapes initiales incluent :

- Déclaration rapide d'amour : Exprimer des sentiments forts très tôt dans la relation.

- Urgence de quitter la plateforme : Insister pour communiquer via des applications privées immédiatement.

- Histoires incohérentes : Les détails de leur histoire de vie changent avec le temps.

- Détails vagues : Manque d'informations spécifiques sur leur travail, leur emplacement ou leur passé.

- Refus de rencontrer/appeler en vidéo : Excuses constantes pour ne pas pouvoir se rencontrer en personne ou effectuer des appels vidéo (par exemple, 'mauvaise connexion Internet', 'déployé', 'en voyage').

- Demandes d'argent (éventuellement) : Bien que non immédiat, c'est l'objectif ultime, commençant souvent par de petites 'urgences' pour tester les limites.

- Liens suspects : Envoi de liens qui semblent déplacés ou promettent quelque chose de trop beau pour être vrai.

En comprenant ces manœuvres déceptives initiales, les individus peuvent mieux se protéger de devenir une autre statistique. La vigilance, la pensée critique et une bonne dose de scepticisme sont des outils indispensables pour naviguer dans les complexités des relations en ligne.