El Alarmante Aumento de las Campañas de Phishing contra LastPass

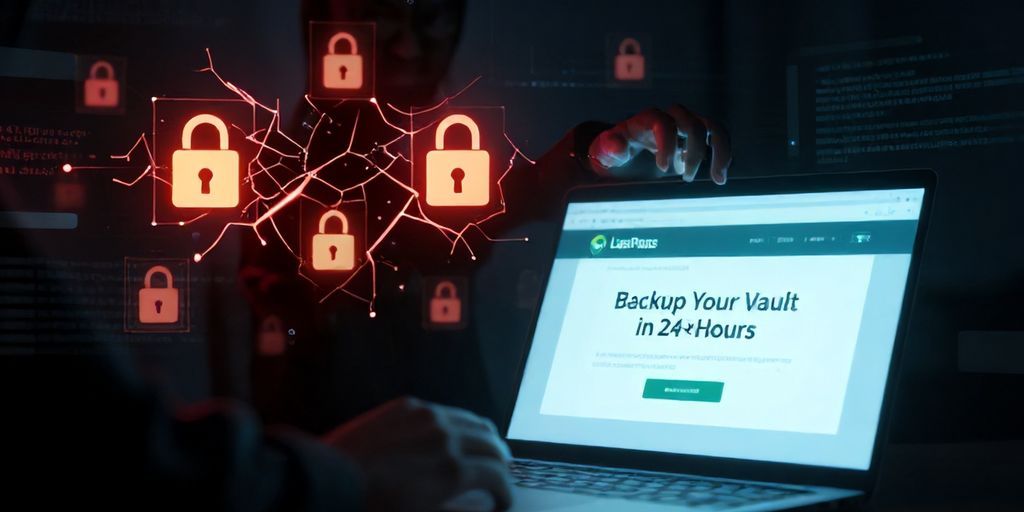

Como investigador senior en ciberseguridad, es mi deber alertar a la comunidad sobre las amenazas en evolución. Actualmente estamos observando una campaña de phishing altamente preocupante que se dirige específicamente a los usuarios de LastPass. LastPass mismo ha emitido advertencias sobre estos correos electrónicos maliciosos, que están diseñados con un objetivo único y engañoso: engañar a los usuarios para que comprometan sus invaluables bóvedas de contraseñas.

Advertencia Urgente de LastPass

El núcleo de este sofisticado ataque de ingeniería social gira en torno a una sensación de urgencia fabricada. Los actores de amenazas están enviando correos electrónicos falsos de mantenimiento de LastPass, presionando a los usuarios para que realicen una 'copia de seguridad de su bóveda' dentro de un plazo ajustado y arbitrario, típicamente de 24 horas. La amenaza subyacente siempre está implícita: el incumplimiento resultará en la pérdida de datos o la suspensión de la cuenta. Esta táctica aprovecha el miedo y la inmediatez para eludir el pensamiento crítico y fomentar una acción precipitada, llevando a los usuarios directamente a una trampa de recolección de credenciales.

Diseccionando los Vectores de Ataque de Phishing

Anatomía de un Correo Electrónico Falso de LastPass

Los atacantes invierten un esfuerzo considerable en hacer que estos correos electrónicos de phishing parezcan legítimos. Imitan meticulosamente la marca oficial de LastPass, incluyendo logotipos, esquemas de color e incluso los elementos estilísticos de las comunicaciones legítimas. Sin embargo, una inspección más cercana a menudo revela signos reveladores de engaño:

- Suplantación de remitente: La dirección 'De' puede parecer legítima a primera vista, pero al pasar el cursor sobre ella o verificar el encabezado completo, se revela un dominio similar (por ejemplo, 'lastpacs.com' en lugar de 'lastpass.com') o un remitente completamente no relacionado.

- Urgencia y miedo: El lenguaje está diseñado para infundir pánico. Frases como 'Acción urgente requerida', 'Suspensión de cuenta inminente' o 'Última advertencia: se necesita copia de seguridad de la bóveda' son comunes. La mención explícita de un plazo de 24 horas es una estratagema crucial de ingeniería social diseñada para apresurar a la víctima.

- Llamada a la acción: Un botón o hipervínculo prominente, a menudo etiquetado como 'Hacer copia de seguridad de su bóveda ahora', 'Verificar su cuenta' o 'Acceder a su configuración de seguridad', sirve como puerta de entrada a la carga útil maliciosa.

Estos correos electrónicos no son solo sobre estética; son operaciones psicológicas cuidadosamente diseñadas para explotar las vulnerabilidades humanas.

El Enlace Engañoso y la Recolección de Credenciales

En el momento en que un usuario hace clic en el enlace malicioso incrustado en estos correos electrónicos de mantenimiento falsos, es redirigido a un sitio web fraudulento. Este sitio está meticulosamente diseñado para suplantar la página de inicio de sesión oficial de LastPass. Los usuarios desprevenidos, bajo la presión del 'plazo de 24 horas', introducen su contraseña maestra de LastPass y, potencialmente, su nombre de usuario en lo que creen que es un portal de inicio de sesión legítimo. Este acto compromete instantáneamente sus credenciales, otorgando a los atacantes acceso no autorizado a toda su bóveda.

Una recolección exitosa de credenciales de una contraseña maestra de LastPass es similar a obtener la llave maestra de toda la vida digital de un usuario. Los atacantes pueden intentar iniciar sesión en varios servicios, eludir la autenticación multifactor (MFA) si no está configurada correctamente, o incluso aprovechar las credenciales robadas para ataques dirigidos adicionales.

Reconocimiento Avanzado: El Papel de los Registradores de IP (por ejemplo, iplogger.org)

Los atacantes sofisticados a menudo emplean técnicas de reconocimiento incluso antes de presentar la página de inicio de sesión falsa. Un método consiste en incrustar enlaces de seguimiento o redireccionamientos que utilizan servicios como iplogger.org (o scripts personalizados similares) dentro del enlace malicioso del correo electrónico de phishing. Si bien los usuarios pueden no notarlo de inmediato, hacer clic en dicho enlace puede recopilar silenciosamente información valiosa sobre la víctima, incluso si no proceden a ingresar las credenciales.

¿Qué tipo de datos se pueden recopilar?

- Dirección IP: Revela la ubicación geográfica aproximada del usuario.

- Cadena de Agente de Usuario: Identifica el sistema operativo, el tipo de navegador y la versión, que pueden usarse para adaptar páginas de phishing posteriores o explotar vulnerabilidades conocidas del navegador.

- Información de Referencia: A veces puede indicar cómo el usuario llegó al enlace.

- Marca de tiempo: Registra cuándo se hizo clic en el enlace.

Estos datos de reconocimiento permiten a los atacantes refinar sus campañas. Por ejemplo, podrían filtrar a los investigadores de seguridad basándose en sus rangos de IP o agentes de usuario, priorizar objetivos de países específicos, o incluso personalizar la página de inicio de sesión falsa para que coincida con el navegador del usuario, haciéndola parecer aún más legítima. Esto añade una capa de sigilo y precisión al ataque, lo que lo hace más difícil de detectar y mitigar.

Por qué los Usuarios de LastPass son Objetivos de Alto Valor

Los gestores de contraseñas como LastPass son fundamentales para la seguridad digital moderna. Almacenan las claves maestras de innumerables cuentas en línea. En consecuencia, comprometer una bóveda de LastPass produce un retorno de la inversión extremadamente alto para los actores de amenazas. La confianza inherente que los usuarios depositan en una herramienta de seguridad tan crítica también los hace más susceptibles a los ataques de suplantación de marca. La idea de que su propio gestor de contraseñas podría estar emitiendo una advertencia urgente a menudo es suficiente para desencadenar una respuesta de pánico, anulando su vigilancia habitual en ciberseguridad.

Estrategias de Mitigación y Defensa Proactiva

Protegerse de estos sofisticados intentos de phishing requiere un enfoque de múltiples capas y un escepticismo inquebrantable.

Verificar Antes de Hacer Clic

- Examine los detalles del remitente: Siempre examine la dirección de correo electrónico del remitente. Busque errores ortográficos sutiles, extensiones de dominio inusuales o nombres de remitente genéricos. Incluso si el nombre para mostrar parece correcto, la dirección de correo electrónico subyacente podría no serlo.

- Pase el cursor sobre los enlaces: Antes de hacer clic en cualquier enlace en un correo electrónico, pase el cursor del ratón sobre él (en el escritorio) o mantenga pulsado (en el móvil) para revelar la URL real. Si la URL no apunta a 'lastpass.com' (o un subdominio oficial conocido), o si contiene caracteres sospechosos, NO haga clic en ella.

La Navegación Directa es Clave

Si un correo electrónico, particularmente uno que exige una acción urgente como una 'copia de seguridad de la bóveda en 24 horas', genera alguna sospecha, no utilice los enlaces proporcionados. En su lugar, abra su navegador web, escriba la URL oficial de LastPass (https://lastpass.com) directamente en la barra de direcciones e inicie sesión desde allí. Cualquier notificación legítima o acción requerida será visible dentro de su panel de control seguro de LastPass.

Fortalezca su Postura de Seguridad

- Habilite la autenticación multifactor (MFA): La MFA es su defensa más crucial contra el robo de credenciales. Incluso si los atacantes roban su contraseña maestra, la MFA puede evitar que accedan a su bóveda. LastPass ofrece opciones robustas de MFA; asegúrese de que la suya esté habilitada y preferiblemente utilice una aplicación de autenticación o una clave de hardware.

- Use una Contraseña Maestra Única y Fuerte: Su contraseña maestra de LastPass debe ser excepcionalmente fuerte, única y nunca reutilizada para ningún otro servicio.

- Manténgase Informado: Revise regularmente los canales oficiales de LastPass (su blog, redes sociales) para alertas de seguridad y mejores prácticas.

- Revise Periódicamente la Actividad de la Cuenta: Verifique periódicamente sus registros de seguridad de LastPass en busca de intentos de inicio de sesión o actividad inusual.

Reportar Intentos de Phishing

Si recibe un correo electrónico sospechoso que suplanta a LastPass, reenvíelo inmediatamente a su equipo de seguridad (suelen tener un correo electrónico dedicado para esto, a menudo abuse@lastpass.com o similar). Reportar les ayuda a rastrear y mitigar estas campañas, protegiendo a la base de usuarios más amplia.

Conclusión: La Vigilancia es su Escudo Más Fuerte

La campaña de phishing en curso dirigida a los usuarios de LastPass sirve como un crudo recordatorio de que la ingeniería social sigue siendo uno de los vectores de ataque más efectivos en el panorama de la ciberseguridad. La urgencia de una demanda de 'copia de seguridad de 24 horas' es una manipulación psicológica clásica. Como investigadores senior de ciberseguridad, enfatizamos continuamente que la conciencia y el escepticismo del usuario son primordiales. Nunca confíe en correos electrónicos no solicitados, especialmente aquellos que exigen una acción inmediata. Siempre verifique a través de canales oficiales. Su vigilancia es la primera línea de defensa contra estas amenazas persistentes y en evolución.