El Ápice de la Protección: El Mejor Software de Seguridad de Endpoints Alojado de 2026, Probado por Expertos

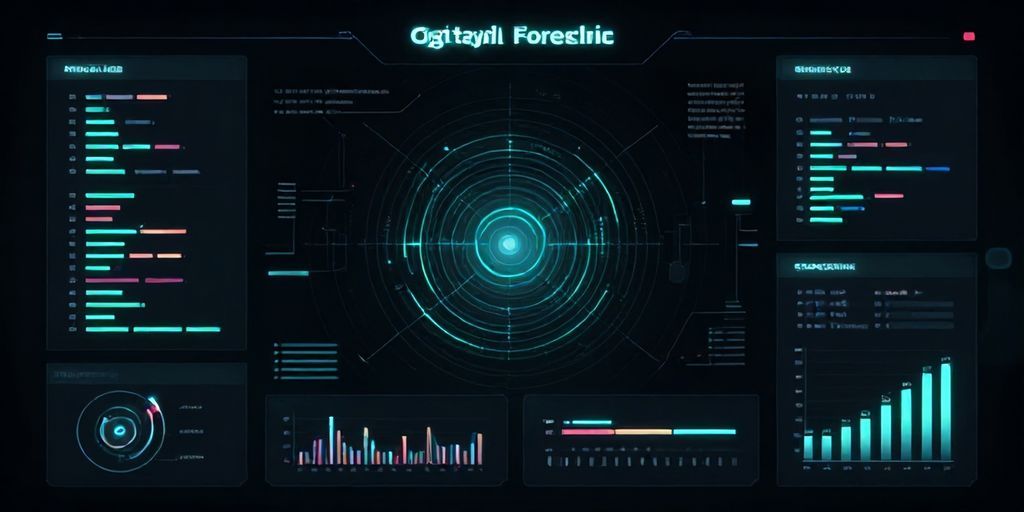

Descubra las principales plataformas EDR/XDR alojadas de 2026, con detección de ransomware por IA, monitoreo de riesgos internos y forense avanzada.