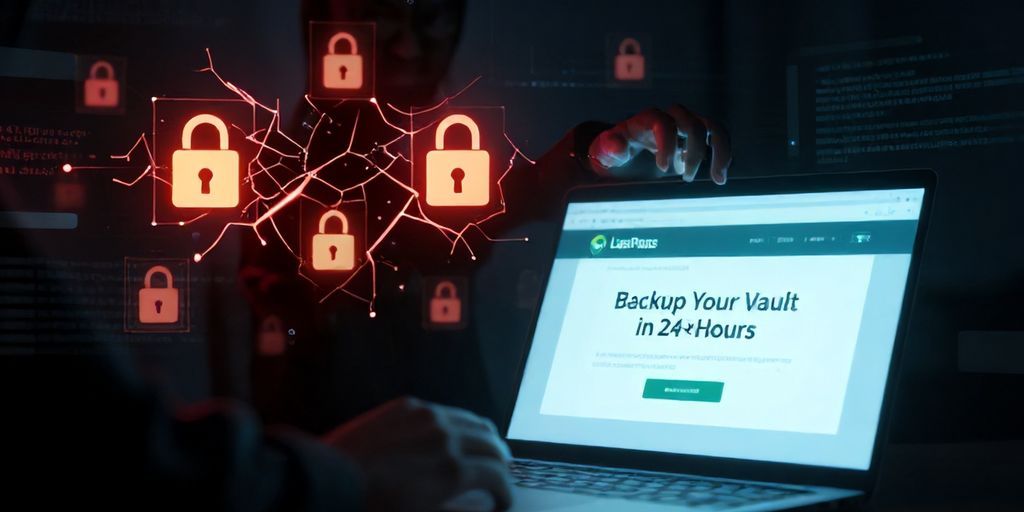

Der alarmierende Anstieg von LastPass-Phishing-Kampagnen

Als leitender Cybersicherheitsforscher ist es meine Pflicht, die Community auf sich entwickelnde Bedrohungen aufmerksam zu machen. Wir beobachten derzeit eine höchst besorgniserregende Phishing-Kampagne, die speziell auf LastPass-Nutzer abzielt. LastPass selbst hat Warnungen vor diesen bösartigen E-Mails herausgegeben, die mit einem einzigen, trügerischen Ziel entwickelt wurden: Nutzer dazu zu bringen, ihre unschätzbaren Passwort-Safes zu kompromittieren.

Dringende Warnung von LastPass

Der Kern dieses ausgeklügelten Social-Engineering-Angriffs dreht sich um ein fabriziertes Gefühl der Dringlichkeit. Bedrohungsakteure versenden gefälschte LastPass-Wartungs-E-Mails, die Nutzer unter Druck setzen, innerhalb einer knappen, willkürlichen Frist – typischerweise 24 Stunden – ein 'Vault-Backup' durchzuführen. Die zugrunde liegende Drohung ist immer impliziert: Die Nichteinhaltung führt zu Datenverlust oder Kontosperrung. Diese Taktik nutzt Angst und Unmittelbarkeit, um kritisches Denken zu umgehen und überstürzte Handlungen zu fördern, die Nutzer direkt in eine Falle zum Sammeln von Anmeldeinformationen führen.

Analyse der Phishing-Angriffsvektoren

Anatomie einer gefälschten LastPass-E-Mail

Angreifer investieren erhebliche Mühe, um diese Phishing-E-Mails legitim erscheinen zu lassen. Sie imitieren akribisch das offizielle LastPass-Branding, einschließlich Logos, Farbschemata und sogar die stilistischen Elemente legitimer Kommunikationen. Eine genauere Untersuchung offenbart jedoch oft verräterische Anzeichen von Täuschung:

- Absender-Imitation: Die 'Von'-Adresse mag auf den ersten Blick legitim erscheinen, aber ein Darüberfahren mit der Maus oder die Überprüfung des vollständigen Headers enthüllt eine ähnlich aussehende Domain (z.B. 'lastpacs.com' statt 'lastpass.com') oder einen völlig unrelated Absender.

- Dringlichkeit und Angst: Die Sprache ist darauf ausgelegt, Panik zu erzeugen. Formulierungen wie 'Dringende Maßnahmen erforderlich', 'Kontosperrung steht bevor' oder 'Letzte Warnung: Vault-Backup benötigt' sind häufig. Die explizite Erwähnung einer 24-Stunden-Frist ist ein entscheidender Social-Engineering-Trick, der das Opfer zur Eile drängen soll.

- Handlungsaufforderung: Ein auffälliger Button oder Hyperlink, oft mit 'Vault jetzt sichern', 'Konto verifizieren' oder 'Sicherheitseinstellungen aufrufen' beschriftet, dient als Tor zur bösartigen Nutzlast.

Diese E-Mails sind nicht nur ästhetisch; sie sind sorgfältig konstruierte psychologische Operationen, die menschliche Schwachstellen ausnutzen sollen.

Der trügerische Link und das Sammeln von Anmeldeinformationen

In dem Moment, in dem ein Nutzer auf den in diesen gefälschten Wartungs-E-Mails eingebetteten bösartigen Link klickt, wird er auf eine betrügerische Website umgeleitet. Diese Seite ist sorgfältig darauf ausgelegt, die offizielle LastPass-Anmeldeseite zu imitieren. Arglose Nutzer geben unter dem Druck der '24-Stunden-Frist' ihr LastPass-Masterpasswort und möglicherweise ihren Benutzernamen in das ein, was sie für ein legitimes Anmeldeportal halten. Dieser Akt kompromittiert sofort ihre Anmeldeinformationen und gewährt Angreifern unbefugten Zugriff auf ihren gesamten Safe.

Ein erfolgreiches Sammeln von Anmeldeinformationen eines LastPass-Masterpassworts ist vergleichbar mit dem Erlangen des Generalschlüssels zum gesamten digitalen Leben eines Nutzers. Angreifer können dann versuchen, sich bei verschiedenen Diensten anzumelden, die Mehrfachauthentifizierung (MFA) umgehen, falls sie nicht richtig konfiguriert ist, oder die gestohlenen Anmeldeinformationen für weitere gezielte Angriffe nutzen.

Fortgeschrittene Aufklärung: Die Rolle von IP-Loggern (z.B. iplogger.org)

Ausgeklügelte Angreifer setzen oft Aufklärungstechniken ein, noch bevor sie die gefälschte Anmeldeseite präsentieren. Eine Methode besteht darin, Tracking-Links oder Weiterleitungen einzubetten, die Dienste wie iplogger.org (oder ähnliche benutzerdefinierte Skripte) innerhalb des bösartigen Links der Phishing-E-Mail verwenden. Auch wenn Nutzer dies möglicherweise nicht sofort bemerken, kann das Klicken auf einen solchen Link stillschweigend wertvolle Informationen über das Opfer sammeln, selbst wenn sie nicht dazu übergehen, Anmeldeinformationen einzugeben.

Welche Art von Daten können gesammelt werden?

- IP-Adresse: Zeigt den ungefähren geografischen Standort des Nutzers an.

- User-Agent-String: Identifiziert das Betriebssystem, den Browsertyp und die Version, die verwendet werden können, um nachfolgende Phishing-Seiten anzupassen oder bekannte Browser-Schwachstellen auszunutzen.

- Referrer-Informationen: Können manchmal anzeigen, wie der Nutzer auf den Link gelangt ist.

- Zeitstempel: Zeichnet auf, wann der Link angeklickt wurde.

Diese Aufklärungsdaten ermöglichen es Angreifern, ihre Kampagnen zu verfeinern. Sie könnten beispielsweise Sicherheitsforscher anhand ihrer IP-Bereiche oder User-Agents herausfiltern, Ziele aus bestimmten Ländern priorisieren oder sogar die gefälschte Anmeldeseite an den Browser des Nutzers anpassen, damit sie noch legitimer erscheint. Dies verleiht dem Angriff eine Schicht von Heimlichkeit und Präzision, wodurch er schwerer zu erkennen und zu mindern ist.

Warum LastPass-Nutzer hochwertige Ziele sind

Passwort-Manager wie LastPass sind zentral für die moderne digitale Sicherheit. Sie speichern die Generalschlüssel zu unzähligen Online-Konten. Folglich führt die Kompromittierung eines LastPass-Safes zu einem extrem hohen Return on Investment für Bedrohungsakteure. Das inhärente Vertrauen, das Nutzer in ein so kritisches Sicherheitstool setzen, macht sie auch anfälliger für Markenimpersonierungsangriffe. Die Vorstellung, dass ihr Passwort-Manager selbst eine dringende Warnung ausgibt, reicht oft aus, um eine panische Reaktion auszulösen, die ihre übliche Cybersicherheits-Wachsamkeit außer Kraft setzt.

Minderungsstrategien und proaktive Verteidigung

Der Schutz vor diesen ausgeklügelten Phishing-Versuchen erfordert einen mehrschichtigen Ansatz und unerschütterliche Skepsis.

Verifizieren, bevor Sie klicken

- Absenderdetails prüfen: Überprüfen Sie immer die E-Mail-Adresse des Absenders. Achten Sie auf subtile Rechtschreibfehler, ungewöhnliche Domain-Erweiterungen oder generische Absendernamen. Auch wenn der Anzeigename korrekt aussieht, ist die zugrunde liegende E-Mail-Adresse möglicherweise nicht korrekt.

- Links hovern: Bevor Sie auf einen Link in einer E-Mail klicken, fahren Sie mit der Maus darüber (auf dem Desktop) oder drücken Sie lange (auf dem Handy), um die tatsächliche URL anzuzeigen. Wenn die URL nicht auf 'lastpass.com' (oder eine bekannte offizielle Subdomain) verweist oder verdächtige Zeichen enthält, klicken Sie NICHT darauf.

Direkte Navigation ist entscheidend

Wenn eine E-Mail, insbesondere eine, die dringende Maßnahmen wie ein 'Vault-Backup innerhalb von 24 Stunden' fordert, Misstrauen erregt, verwenden Sie die bereitgestellten Links nicht. Öffnen Sie stattdessen Ihren Webbrowser, geben Sie die offizielle LastPass-URL (https://lastpass.com) direkt in die Adressleiste ein und melden Sie sich dort an. Alle legitimen Benachrichtigungen oder erforderlichen Aktionen werden in Ihrem sicheren LastPass-Kontodashboard sichtbar sein.

Stärken Sie Ihre Sicherheitsposition

- Mehrfaktorauthentifizierung (MFA) aktivieren: MFA ist Ihre wichtigste Verteidigung gegen den Diebstahl von Anmeldeinformationen. Selbst wenn Angreifer Ihr Masterpasswort stehlen, kann MFA sie daran hindern, auf Ihren Safe zuzugreifen. LastPass bietet robuste MFA-Optionen; stellen Sie sicher, dass Ihre aktiviert ist und vorzugsweise eine Authenticator-App oder einen Hardware-Schlüssel verwendet.

- Einzigartiges, starkes Masterpasswort verwenden: Ihr LastPass-Masterpasswort sollte außergewöhnlich stark, einzigartig und niemals für andere Dienste wiederverwendet werden.

- Informiert bleiben: Überprüfen Sie regelmäßig die offiziellen LastPass-Kanäle (ihren Blog, soziale Medien) auf Sicherheitswarnungen und Best Practices.

- Kontoaktivität regelmäßig überprüfen: Überprüfen Sie regelmäßig Ihre LastPass-Sicherheitsprotokolle auf ungewöhnliche Anmeldeversuche oder Aktivitäten.

Phishing-Versuche melden

Wenn Sie eine verdächtige E-Mail erhalten, die LastPass imitiert, leiten Sie diese sofort an das Sicherheitsteam weiter (diese haben in der Regel eine spezielle E-Mail-Adresse dafür, oft abuse@lastpass.com oder ähnlich). Das Melden hilft ihnen, diese Kampagnen zu verfolgen und zu mindern, um die breitere Benutzerbasis zu schützen.

Fazit: Wachsamkeit ist Ihr stärkster Schild

Die laufende Phishing-Kampagne, die auf LastPass-Nutzer abzielt, erinnert eindringlich daran, dass Social Engineering nach wie vor einer der effektivsten Angriffsvektoren in der Cybersicherheitslandschaft ist. Die Dringlichkeit einer '24-Stunden-Backup'-Forderung ist eine klassische psychologische Manipulation. Als leitende Cybersicherheitsforscher betonen wir immer wieder, dass Nutzerbewusstsein und Skepsis von größter Bedeutung sind. Vertrauen Sie niemals unaufgeforderten E-Mails, insbesondere solchen, die sofortige Maßnahmen fordern. Verifizieren Sie immer über offizielle Kanäle. Ihre Wachsamkeit ist die erste Verteidigungslinie gegen diese hartnäckigen und sich entwickelnden Bedrohungen.