La montée alarmante des campagnes de phishing LastPass

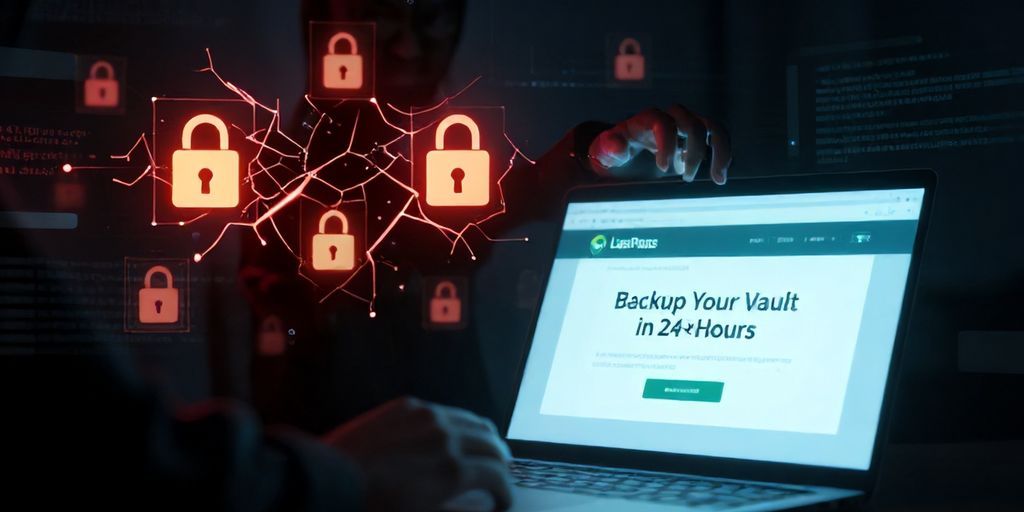

En tant que chercheur principal en cybersécurité, il est de mon devoir d'alerter la communauté sur les menaces évolutives. Nous observons actuellement une campagne de phishing très préoccupante ciblant spécifiquement les utilisateurs de LastPass. LastPass a lui-même émis des avertissements concernant ces e-mails malveillants, conçus dans un but unique et trompeur : inciter les utilisateurs à compromettre leurs précieux coffres-forts de mots de passe.

Avertissement urgent de LastPass

Le cœur de cette attaque d'ingénierie sociale sophistiquée repose sur un sentiment d'urgence fabriqué. Des acteurs malveillants envoient de faux e-mails de maintenance LastPass, faisant pression sur les utilisateurs pour qu'ils effectuent une 'sauvegarde de leur coffre-fort' dans un délai strict et arbitraire – généralement 24 heures. La menace sous-jacente est toujours implicite : le non-respect entraînera une perte de données ou une suspension de compte. Cette tactique exploite la peur et l'immédiateté pour contourner la pensée critique et encourager une action hâtive, conduisant directement les utilisateurs dans un piège de collecte d'identifiants.

Dissection des vecteurs d'attaque de phishing

Anatomie d'un faux e-mail LastPass

Les attaquants déploient des efforts considérables pour que ces e-mails de phishing paraissent légitimes. Ils imitent méticuleusement la marque officielle de LastPass, y compris les logos, les schémas de couleurs et même les éléments stylistiques des communications légitimes. Cependant, une inspection plus approfondie révèle souvent des signes révélateurs de tromperie :

- Usurpation d'identité de l'expéditeur : L'adresse 'De' peut sembler légitime à première vue, mais survoler celle-ci ou vérifier l'en-tête complet révèle un domaine similaire (par exemple, 'lastpacs.com' au lieu de 'lastpass.com') ou un expéditeur complètement étranger.

- Urgence et peur : Le langage est conçu pour instiller la panique. Des phrases comme 'Action urgente requise', 'Suspension de compte imminente' ou 'Dernier avertissement : sauvegarde du coffre-fort nécessaire' sont courantes. La mention explicite d'un délai de 24 heures est un stratagème d'ingénierie sociale crucial conçu pour presser la victime.

- Appel à l'action : Un bouton ou un lien hypertexte proéminent, souvent étiqueté 'Sauvegarder votre coffre-fort maintenant', 'Vérifier votre compte' ou 'Accéder à vos paramètres de sécurité', sert de porte d'entrée vers la charge utile malveillante.

Ces e-mails ne sont pas seulement esthétiques ; ce sont des opérations psychologiques soigneusement élaborées, conçues pour exploiter les vulnérabilités humaines.

Le lien trompeur et la collecte d'identifiants

Au moment où un utilisateur clique sur le lien malveillant intégré dans ces faux e-mails de maintenance, il est redirigé vers un site web frauduleux. Ce site est méticuleusement conçu pour usurper l'identité de la page de connexion officielle de LastPass. Les utilisateurs sans méfiance, sous la pression du 'délai de 24 heures', saisissent leur mot de passe maître LastPass et potentiellement leur nom d'utilisateur dans ce qu'ils croient être un portail de connexion légitime. Cet acte compromet instantanément leurs identifiants, accordant aux attaquants un accès non autorisé à l'ensemble de leur coffre-fort.

Une collecte réussie du mot de passe maître LastPass est comparable à l'obtention de la clé principale de toute la vie numérique d'un utilisateur. Les attaquants peuvent alors tenter de se connecter à divers services, contourner l'authentification multi-facteurs (MFA) si elle n'est pas correctement configurée, ou même exploiter les identifiants volés pour d'autres attaques ciblées.

Reconnaissance avancée : le rôle des enregistreurs d'IP (par exemple, iplogger.org)

Les attaquants sophistiqués emploient souvent des techniques de reconnaissance avant même de présenter la fausse page de connexion. Une méthode consiste à intégrer des liens de suivi ou des redirections qui utilisent des services comme iplogger.org (ou des scripts personnalisés similaires) dans le lien malveillant de l'e-mail de phishing. Bien que les utilisateurs ne le remarquent pas immédiatement, cliquer sur un tel lien peut silencieusement collecter des informations précieuses sur la victime, même si elle ne procède pas à la saisie des identifiants.

Quel type de données peut être collecté ?

- Adresse IP : Révèle l'emplacement géographique approximatif de l'utilisateur.

- Chaîne User-Agent : Identifie le système d'exploitation, le type et la version du navigateur, qui peuvent être utilisés pour adapter les pages de phishing ultérieures ou exploiter des vulnérabilités connues du navigateur.

- Informations de référence (Referrer) : Peut parfois indiquer comment l'utilisateur est arrivé au lien.

- Horodatage : Enregistre le moment où le lien a été cliqué.

Ces données de reconnaissance permettent aux attaquants d'affiner leurs campagnes. Par exemple, ils pourraient filtrer les chercheurs en sécurité en fonction de leurs plages d'adresses IP ou de leurs agents utilisateurs, prioriser les cibles de pays spécifiques, ou même personnaliser la fausse page de connexion pour qu'elle corresponde au navigateur de l'utilisateur, la rendant ainsi encore plus légitime. Cela ajoute une couche de furtivité et de précision à l'attaque, la rendant plus difficile à détecter et à atténuer.

Pourquoi les utilisateurs LastPass sont des cibles de grande valeur

Les gestionnaires de mots de passe comme LastPass sont essentiels à la sécurité numérique moderne. Ils stockent les clés maîtresses de d'innombrables comptes en ligne. Par conséquent, compromettre un coffre-fort LastPass génère un retour sur investissement extrêmement élevé pour les acteurs malveillants. La confiance inhérente que les utilisateurs accordent à un outil de sécurité aussi critique les rend également plus sensibles aux attaques d'usurpation d'identité de marque. L'idée que leur gestionnaire de mots de passe puisse lui-même émettre un avertissement urgent est souvent suffisante pour déclencher une réponse paniquée, annulant leur vigilance habituelle en matière de cybersécurité.

Stratégies d'atténuation et défense proactive

Vous protéger de ces tentatives de phishing sophistiquées nécessite une approche multicouche et un scepticisme inébranlable.

Vérifiez avant de cliquer

- Examinez les détails de l'expéditeur : Scrutez toujours l'adresse e-mail de l'expéditeur. Recherchez les fautes d'orthographe subtiles, les extensions de domaine inhabituelles ou les noms d'expéditeur génériques. Même si le nom d'affichage semble correct, l'adresse e-mail sous-jacente peut ne pas l'être.

- Passez la souris sur les liens : Avant de cliquer sur un lien dans un e-mail, passez le curseur de votre souris dessus (sur ordinateur de bureau) ou appuyez longuement (sur mobile) pour révéler l'URL réelle. Si l'URL ne pointe pas vers 'lastpass.com' (ou un sous-domaine officiel connu), ou si elle contient des caractères suspects, ne cliquez PAS dessus.

La navigation directe est essentielle

Si un e-mail, en particulier un e-mail exigeant une action urgente comme une 'sauvegarde du coffre-fort dans les 24 heures', suscite le moindre soupçon, n'utilisez pas les liens fournis. Au lieu de cela, ouvrez votre navigateur web, tapez l'URL officielle de LastPass (https://lastpass.com) directement dans la barre d'adresse et connectez-vous à partir de là. Toutes les notifications légitimes ou actions requises seront visibles dans votre tableau de bord sécurisé LastPass.

Renforcez votre posture de sécurité

- Activez l'authentification multi-facteurs (MFA) : La MFA est votre défense la plus cruciale contre le vol d'identifiants. Même si les attaquants volent votre mot de passe maître, la MFA peut les empêcher d'accéder à votre coffre-fort. LastPass offre des options MFA robustes ; assurez-vous que la vôtre est activée et utilise de préférence une application d'authentification ou une clé matérielle.

- Utilisez un mot de passe maître unique et fort : Votre mot de passe maître LastPass doit être exceptionnellement fort, unique et ne jamais être réutilisé pour un autre service.

- Restez informé : Consultez régulièrement les canaux officiels de LastPass (leur blog, les réseaux sociaux) pour les alertes de sécurité et les meilleures pratiques.

- Examinez régulièrement l'activité du compte : Vérifiez périodiquement vos journaux de sécurité LastPass pour toute tentative de connexion ou activité inhabituelle.

Signalement des tentatives de phishing

Si vous recevez un e-mail suspect usurpant l'identité de LastPass, transférez-le immédiatement à leur équipe de sécurité (ils ont généralement une adresse e-mail dédiée à cet effet, souvent abuse@lastpass.com ou similaire). Le signalement les aide à suivre et à atténuer ces campagnes, protégeant ainsi l'ensemble de la base d'utilisateurs.

Conclusion : La vigilance est votre bouclier le plus solide

La campagne de phishing en cours ciblant les utilisateurs de LastPass rappelle brutalement que l'ingénierie sociale reste l'un des vecteurs d'attaque les plus efficaces dans le paysage de la cybersécurité. L'urgence d'une demande de 'sauvegarde en 24 heures' est une manipulation psychologique classique. En tant que chercheurs principaux en cybersécurité, nous soulignons continuellement que la sensibilisation et le scepticisme des utilisateurs sont primordiaux. Ne faites jamais confiance aux e-mails non sollicités, en particulier ceux qui exigent une action immédiate. Vérifiez toujours par les canaux officiels. Votre vigilance est la première ligne de défense contre ces menaces persistantes et évolutives.